ゼロトラストとは?基本と仕組み、メリット・デメリットを網羅的に解説!

ゼロトラストセキュリティモデルは、近年急速に注目を集めている新しいセキュリティアプローチです。従来の境界型セキュリティモデルでは対処しきれない複雑で高度なサイバー攻撃に対して、ゼロトラストは「信頼しない、常に検証する」という原則を基に、内部・外部を問わずすべてのアクセスを疑うことで高いセキュリティを実現します。本記事では、ゼロトラストの基本概念から具体的な導入手順、成功事例、メリット・デメリットについて詳しく解説し、企業がゼロトラストを効果的に導入するための実践的なアドバイスを提供します。企業がサイバー脅威から自社を守り、リモートワークやクラウド利用の拡大に伴う新たなセキュリティ課題に対応するための参考にしてください。

目次

ゼロトラストとは何か?基本的な定義と原則を解説

ゼロトラスト(Zero Trust)とは、従来の「内部ネットワークは安全、外部ネットワークは危険」という前提を完全に捨て去り、「すべてのアクセスリクエストを疑う」ことを基本原則とするセキュリティモデルです。このモデルは、内部・外部を問わず、すべてのアクセスを検証し、認証と許可を行うことで、セキュリティの強化を図ります。ゼロトラストの原則に従うことで、サイバー攻撃や内部不正のリスクを最小限に抑えることができます。

ゼロトラストの考え方は、クラウドサービスの利用やリモートワークの普及に伴い、その重要性が高まっています。従来の境界型セキュリティでは、ネットワークの外部と内部を区別することでセキュリティを確保していましたが、ゼロトラストではネットワークの内部も外部も同様に疑い、常にアクセスの正当性を確認します。

ゼロトラストの基本原則

ゼロトラストの基本原則は以下の通りです。

- 常に検証する:すべてのユーザーやデバイス、アプリケーションのアクセスを常に検証し、認証と許可を行います。

- 最小特権の原則:必要最低限のアクセス権のみを付与し、不必要な権限を持たせないようにします。

- マイクロセグメンテーション:ネットワークを細かく分割し、各セグメントごとに異なるセキュリティポリシーを適用します。

- 継続的なモニタリング:ユーザーの行動を継続的に監視し、異常が検出された場合には即座に対応します。

ゼロトラストの導入背景

ゼロトラストの導入背景には、サイバー攻撃の増加とその巧妙化があります。特に、内部ネットワークへの侵入を前提とした攻撃手法が多様化しており、従来のセキュリティ対策では対処しきれないケースが増えています。また、リモートワークの普及により、従業員がさまざまな場所から企業のネットワークにアクセスする機会が増えています。このため、ネットワークの内部と外部を区別せずにセキュリティを確保する必要があります。

さらに、クラウドサービスの利用が拡大している現状では、従来の境界型セキュリティではクラウド上のデータを十分に保護することが困難です。ゼロトラストは、クラウド環境でも効果的に機能するため、多くの企業で採用が進んでいます。

ゼロトラストの具体的な事例

ゼロトラストの具体的な事例として、マイクロソフトやグーグルなどの大手IT企業が挙げられます。これらの企業は、自社のネットワークにゼロトラストモデルを導入し、セキュリティの強化を図っています。たとえば、マイクロソフトは、Azure ADやMicrosoft 365などのサービスでゼロトラストの原則を採用し、ユーザー認証とアクセス制御を強化しています。

また、中小企業でもゼロトラストの導入が進んでおり、セキュリティの強化と業務の効率化を両立させるための取り組みが行われています。これにより、企業全体のセキュリティ意識が向上し、サイバー攻撃に対する防御力が強化されています。

ゼロトラストの基本原則と具体例

| 基本原則 | 具体例 |

|---|---|

| 常に検証する | すべてのアクセスリクエストを検証し、認証と許可を行う |

| 最小特権の原則 | 必要最低限のアクセス権のみを付与する |

| マイクロセグメンテーション | ネットワークを細かく分割し、異なるセキュリティポリシーを適用する |

| 継続的なモニタリング | ユーザーの行動を監視し、異常が検出された場合に対応する |

ゼロトラストの未来

ゼロトラストは、今後も進化を続け、セキュリティ対策の主流となることが予想されます。特に、AIや機械学習を活用したセキュリティ技術の発展により、より高度なゼロトラストモデルが実現されるでしょう。これにより、サイバー攻撃に対する防御力がさらに強化され、企業のセキュリティが一層向上することが期待されます。

ゼロトラストの必要性と背景:サイバー脅威やリモートワークの影響

ゼロトラストの導入は、現代の複雑で変化するサイバーセキュリティ環境において必要不可欠となっています。従来の境界型セキュリティモデルでは、ネットワークの内部を信頼し、外部からの攻撃に対して防御を固めるアプローチが取られていました。しかし、サイバー攻撃の手法が高度化・巧妙化し、内部ネットワークへの侵入を試みる攻撃が増加している現状では、このモデルでは十分なセキュリティを確保できなくなっています。さらに、リモートワークの普及やクラウドサービスの利用拡大により、ネットワークの境界が曖昧になり、従来のセキュリティ対策の見直しが求められています。

サイバーセキュリティ脅威の増大とその背景

サイバー攻撃は年々増加し、その手法も多様化しています。フィッシング攻撃やランサムウェア、マルウェア感染、内部不正など、さまざまな手段で企業のシステムやデータが狙われています。特に、内部ネットワークに侵入することで機密情報を盗み出す攻撃が増加しており、従来のセキュリティモデルでは対処しきれない状況が生じています。

サイバーセキュリティ脅威の一例として、フィッシング攻撃があります。フィッシング攻撃では、信頼できる企業や組織を装ったメールを送り、受信者に偽のウェブサイトにアクセスさせ、ログイン情報や個人情報を盗み取ります。この手法は非常に巧妙であり、多くのユーザーが騙されるケースが報告されています。

また、ランサムウェアも深刻な脅威です。ランサムウェアは、感染したシステムをロックし、解除するための身代金を要求するマルウェアの一種です。企業が支払わなければ業務が停止する可能性があり、経済的な損失だけでなく、信頼の損失も招きます。

リモートワークの普及とセキュリティの課題

パンデミックの影響でリモートワークが急速に普及し、多くの企業が従業員の在宅勤務を導入しました。これに伴い、従業員が社内ネットワークにアクセスするためのセキュリティ対策が重要性を増しています。しかし、従来の境界型セキュリティでは、リモートワーク環境でのセキュリティ確保が難しくなっています。

リモートワークでは、従業員が自宅のネットワークや個人用デバイスを使用することが多く、これがセキュリティリスクを高めます。例えば、自宅のWi-Fiが適切に保護されていない場合、悪意のある第三者がネットワークに侵入し、機密情報を盗み取る可能性があります。また、個人用デバイスにセキュリティパッチが適用されていない場合、マルウェア感染のリスクも高まります。

クラウドサービスの利用拡大とセキュリティの新たな課題

クラウドサービスの利用が拡大する中で、従来の境界型セキュリティではクラウド環境のセキュリティを確保することが困難になっています。クラウドサービスは、柔軟性とスケーラビリティを提供する一方で、新たなセキュリティリスクも伴います。

クラウド環境では、データが企業の内部ネットワークに存在しないため、従来の防御壁を通り抜けてしまうことが多いです。さらに、複数のサービスプロバイダやサードパーティアプリケーションが関与するため、セキュリティ管理が複雑化します。これにより、データの保護が難しくなり、情報漏えいのリスクが高まります。

ゼロトラストの必要性

これらの背景から、ゼロトラストの導入が強く推奨されます。ゼロトラストは、「内部も外部も信頼しない」という前提で、すべてのアクセスを検証し、常に監視することで、サイバー攻撃や内部不正に対する防御力を高めます。具体的には、以下のようなメリットがあります:

- リモートワーク環境のセキュリティ強化:従業員がどこからでも安全に企業のシステムにアクセスできるようになります。

- クラウドサービスの安全利用:クラウド環境でも同様にゼロトラストの原則を適用し、データの保護を確保します。

- サイバー攻撃の被害最小化:マイクロセグメンテーションにより、攻撃が成功しても被害が拡大するのを防ぎます。

リモートワークとゼロトラストの関係

| リモートワークの課題 | ゼロトラストの解決策 |

|---|---|

| 自宅ネットワークのセキュリティ | 継続的な認証と監視により、不正アクセスを防ぐ |

| 個人用デバイスの保護 | 端末の状態を常にチェックし、適切な対策を講じる |

| クラウドサービスの安全利用 | データの暗号化とアクセス制御を強化 |

ゼロトラストの導入は、現代のサイバーセキュリティの脅威に対処し、リモートワークやクラウドサービスの利用を安全に行うための最適なアプローチです。これにより、企業は安心してデジタル変革を進めることができます。

ゼロトラストの仕組み、アクセス制御と継続的認証の重要性

ゼロトラストは、従来のセキュリティモデルとは異なり、ネットワークの内部と外部の区別をなくし、すべてのアクセスリクエストを疑うことを基本としています。このモデルの中心にあるのが、アクセス制御と継続的認証です。これにより、内部と外部の脅威から企業の資産を保護することができます。ゼロトラストの仕組みを理解することで、企業はより強固なセキュリティを構築することができます。

アクセス制御の重要性

アクセス制御は、ゼロトラストの基盤となる要素です。これには、ユーザーがリソースにアクセスする際に、そのリクエストが正当であるかどうかを確認するプロセスが含まれます。アクセス制御の基本原則は、最小特権の原則(Principle of Least Privilege)であり、ユーザーやデバイスには必要最低限のアクセス権のみを付与することです。

アクセス制御の具体的なステップは以下の通りです。

- ユーザー認証:すべてのユーザーは、アクセスを試みる前にその身元を証明する必要があります。多要素認証(MFA)が一般的に使用され、パスワードに加えて追加の認証要素が必要です。

- デバイスの確認:アクセスを試みるデバイスが信頼できるものであるかを確認します。デバイスの状態やセキュリティ設定をチェックし、不正なデバイスからのアクセスをブロックします。

- 役割ベースのアクセス制御(RBAC):ユーザーの役割に応じてアクセス権を付与します。これにより、ユーザーが自分の業務に必要なリソースにのみアクセスできるようにします。

継続的認証の役割

ゼロトラストでは、アクセスが一度許可された後も、そのユーザーやデバイスの行動を継続的に監視し、必要に応じて再認証を求めるプロセスが重要です。これにより、セッションの途中で発生する不正行為や異常な活動を迅速に検出して対処することができます。

継続的認証の主要な要素は以下の通りです:

- 行動分析:ユーザーの通常の行動パターンを学習し、それに基づいて異常な活動を検出します。たとえば、通常とは異なる時間帯や場所からのアクセスが試みられた場合、追加の認証を要求します。

- リアルタイムモニタリング:ネットワークやシステム上のすべての活動をリアルタイムで監視し、異常なパターンや不正アクセスを即座に検出します。

- 動的アクセス制御:状況に応じてアクセス権を動的に変更します。たとえば、特定のリスクが高い状況下では、アクセスを制限したり、追加の認証を要求したりします。

マイクロセグメンテーションの役割

ゼロトラストのもう一つの重要な要素がマイクロセグメンテーションです。これは、ネットワークを細かく分割し、各セグメントごとに異なるセキュリティポリシーを適用する手法です。これにより、一つのセグメントが侵害された場合でも、他のセグメントへの影響を最小限に抑えることができます。

マイクロセグメンテーションの具体的な利点は以下の通りです:

- 限定的なアクセス:ユーザーやデバイスが特定のセグメントにのみアクセスできるように制限することで、攻撃の拡散を防ぎます。

- セグメントごとのポリシー適用:異なるセグメントに対して異なるセキュリティポリシーを適用することで、より細かい制御が可能となります。

- セグメント間のトラフィック監視:各セグメント間のトラフィックを監視し、異常な動きを検出して対処します。

ゼロトラストの仕組みとその利点

| 要素 | 説明 | 利点 |

|---|---|---|

| アクセス制御 | ユーザーやデバイスのアクセスを検証し、最小特権を付与 | 不正アクセスを防止し、セキュリティを強化 |

| 継続的認証 | アクセス後もユーザーの行動を監視し、異常を検出する | リアルタイムで不正行動を検出し、即座に対処できる |

| マイクロセグメンテーション | ネットワークを細かく分割し、セグメントごとに異なるポリシーを適用 | 攻撃が拡散するのを防ぎ、セキュリティのレイヤーを増やす |

ゼロトラストの仕組みは、アクセス制御と継続的認証、マイクロセグメンテーションを組み合わせることで、企業のセキュリティを大幅に強化します。これにより、サイバー攻撃や内部不正からの防御力が高まり、安全なビジネス環境が構築されます。

ゼロトラストのメリット:強化されたセキュリティと柔軟な働き方

ゼロトラストは、従来の境界型セキュリティモデルに代わる、新しいセキュリティアプローチとして広く注目されています。このセキュリティモデルの採用は、多くの企業にとってセキュリティ強化とビジネスの柔軟性向上に寄与します。ゼロトラストの導入がもたらす具体的なメリットを理解することで、企業はその価値を最大限に活用することができます。

強化されたセキュリティ

ゼロトラストの最も顕著なメリットは、セキュリティの強化です。すべてのアクセスリクエストを疑うことを基本とし、内部・外部の区別なく常に検証することで、セキュリティの堅牢性が向上します。

- 内部・外部の脅威に対する防御

ゼロトラストは、内部ネットワークを信頼せず、外部と同様に厳格に検証します。これにより、内部からの不正アクセスやデータ漏洩のリスクを低減できます。

例:従業員が不正にデータを持ち出そうとする場合でも、常にアクセスが監視されているため、早期に検出して対処できます。

- 多層的なセキュリティアプローチ

ゼロトラストは、アクセス制御、マイクロセグメンテーション、継続的認証などの複数のセキュリティ対策を組み合わせて使用します。これにより、一つのセキュリティ層が破られても、他の層が保護を提供します。

例:ネットワークが侵害されても、マイクロセグメンテーションにより攻撃の拡散を防ぐことができます。

- リアルタイムでの脅威検出と対応

ゼロトラストは、ユーザーの行動をリアルタイムで監視し、異常が検出されると即座に対応します。これにより、攻撃が発生した際の被害を最小限に抑えることができます。

例:通常とは異なる時間帯や場所からのアクセスが試みられた場合、自動的に追加の認証を要求することで、迅速に不正アクセスを阻止できます。

柔軟な働き方への対応

ゼロトラストは、リモートワークやハイブリッドワークといった現代の働き方にも適応しています。このモデルは、従業員がどこからでも安全に業務を行える環境を提供します。

- リモートワークのセキュリティ強化

ゼロトラストは、リモートワーク環境におけるセキュリティリスクを軽減します。従業員が自宅や外出先から企業のネットワークにアクセスする際も、同様に厳格な検証が行われるため、安心して業務を遂行できます。

例:自宅のネットワークが安全でない場合でも、ゼロトラストによりセキュリティが確保されます。

- 柔軟なアクセス管理

ゼロトラストは、ユーザーの役割や状況に応じてアクセス権を柔軟に管理します。これにより、必要なリソースに迅速にアクセスできる一方で、不必要なリソースへのアクセスは制限されます。

例:新たにプロジェクトに参加する従業員に対して、必要なリソースへのアクセスを即座に付与し、業務開始を迅速にサポートします。

- クラウドサービスの安全利用

ゼロトラストは、クラウドサービスの利用に伴うセキュリティリスクも低減します。クラウド上のデータやアプリケーションにアクセスする際も、厳格な検証と監視が行われるため、セキュリティが確保されます。

例:クラウドストレージに保存された機密情報にアクセスする際も、ゼロトラストによりデータ保護が強化されます。

ゼロトラスト導入によるビジネスのメリット

ゼロトラストの導入は、セキュリティの強化だけでなく、ビジネス全体にも多くのメリットをもたらします。

- コンプライアンスの確保

ゼロトラストは、企業が法令や業界標準に準拠するための強力なツールとなります。厳格なアクセス管理と継続的な監視により、コンプライアンス要件を満たすことが容易になります。

例:個人情報保護法やGDPR(一般データ保護規則)などの法令に準拠するためのセキュリティ対策が強化されます。

- ビジネスの継続性の向上

ゼロトラストは、サイバー攻撃や内部不正が発生した際の被害を最小限に抑えることで、ビジネスの継続性を確保します。これにより、企業の信頼性が向上し、顧客やパートナーからの信頼を得ることができます。

例:大規模なデータ漏洩が発生した場合でも、迅速な対応と被害の最小化により、業務への影響を抑えることができます。

ゼロトラストのメリットと具体例

| メリット | 具体例 |

|---|---|

| 内部・外部の脅威に対する防御 | 不正アクセスの早期検出と対応により、データ漏洩を防止する |

| 多層的なセキュリティアプローチ | アクセス制御、継続的認証、マイクロセグメンテーションの組み合わせ |

| リアルタイムでの脅威検出と対応 | 異常な行動パターンを即座に検出し、追加認証を要求する |

| リモートワークのセキュリティ強化 | 自宅や外出先からの安全なアクセスを提供する |

| クラウドサービスの安全利用 | クラウドストレージやアプリケーションへのアクセスを厳格に管理する |

| コンプライアンスの確保 | 個人情報保護法やGDPRに準拠するためのセキュリティ対策を強化する |

| ビジネスの継続性の向上 | サイバー攻撃や内部不正の被害を最小限に抑え、業務の継続性を確保する |

ゼロトラストの導入は、企業にとって多くのメリットをもたらします。セキュリティの強化により、サイバー攻撃や内部不正から企業資産を保護し、柔軟な働き方をサポートすることで、ビジネスの競争力を高めることができます。

ゼロトラスト導入の具体的なステップとポイント

ゼロトラストセキュリティモデルを導入するためには、計画的かつ段階的なアプローチが必要です。このセクションでは、ゼロトラスト導入の具体的なステップと重要なポイントを解説します。ゼロトラストを効果的に導入するためには、現状の評価、ポリシーの設定、技術的な実装、トレーニングと教育の4つのステップが重要です。それぞれのステップを詳細に説明し、成功のための具体的なポイントを紹介します。

現状の評価

ゼロトラスト導入の第一歩は、現在のセキュリティ状態を評価することです。これには、既存のインフラストラクチャ、セキュリティポリシー、そしてリスク要因の分析が含まれます。現状の評価を通じて、ゼロトラスト導入の必要性や優先事項を明確にします。

- リスクアセスメント

現在のシステムやネットワークの脆弱性を特定し、リスクを評価します。これにより、最も重要なセキュリティホールや改善点を把握します。

例:内部ネットワークの侵入テストや外部からの攻撃シミュレーションを実施。

- 資産のインベントリ

保護すべき重要な資産(データ、システム、アプリケーション)の一覧を作成し、それぞれのセキュリティ要件を確認します。

例:機密データが保存されているサーバーや重要な業務アプリケーションを特定。

- セキュリティポリシーのレビュー

現行のセキュリティポリシーや手順を見直し、ゼロトラストの原則に沿った改善点を洗い出します。

例:アクセス制御のポリシーが最小特権の原則に従っているかどうかを確認。

ポリシーの設定

ゼロトラストの効果を最大化するためには、明確かつ詳細なセキュリティポリシーを設定することが重要です。ポリシーは、ユーザー、デバイス、ネットワークなど、すべての要素に対して適用されます。

- アクセス制御ポリシー

すべてのユーザーやデバイスのアクセスを管理するためのポリシーを設定します。これには、認証方法やアクセス権限の範囲が含まれます。

例:多要素認証(MFA)の導入や役割ベースのアクセス制御(RBAC)の実施。

- データ保護ポリシー

機密データの取り扱いや保護に関するガイドラインを策定します。データの分類、暗号化、アクセス制御を明確にします。

例:データの機密性に応じた暗号化ポリシーの設定。

- 継続的監視と対応ポリシー

リアルタイムでの監視と異常検出、対応策を定めたポリシーを策定します。これにより、脅威が検出された際の迅速な対応が可能になります。

例:異常なユーザー行動が検出された場合の対応手順を明確にする。

技術的な実装

ポリシーの設定が完了したら、次は技術的な実装フェーズに移ります。このステップでは、実際にゼロトラストモデルを実装するための技術やツールを導入します。

- 認証とアクセス管理の強化

多要素認証(MFA)やシングルサインオン(SSO)など、強力な認証方法を導入します。

例:企業全体にMFAを導入し、重要システムへのアクセスを保護。

- ネットワークセグメンテーション

ネットワークを細かく分割し、セグメントごとに異なるセキュリティポリシーを適用します。これにより、攻撃が広がるのを防ぎます。

例:部門ごとにネットワークセグメントを作成し、アクセス制御を強化。

- 継続的な監視とインシデント対応

リアルタイムでのネットワーク監視と異常検出ツールを導入し、即座に対応できる体制を整えます。

例:SIEM(セキュリティ情報イベント管理)システムの導入。

トレーニングと教育

ゼロトラストの効果を最大限に引き出すためには、従業員のトレーニングと教育が欠かせません。全員がセキュリティ意識を持ち、適切な行動を取ることが求められます。

- セキュリティ意識向上のための教育

全従業員に対して、ゼロトラストの基本概念や具体的なセキュリティ対策を理解させるための教育プログラムを実施します。

例:定期的なセキュリティトレーニングセッションの開催。

- 技術的スキルの向上

IT部門のスタッフに対して、ゼロトラストの実装と運用に必要な技術的スキルを習得させるトレーニングを提供します。

例:新しいセキュリティツールの操作方法や設定方法に関するワークショップ。

- 継続的な教育と更新

セキュリティ環境や脅威は常に変化するため、継続的な教育とポリシーの更新が重要です。最新の脅威情報やセキュリティ対策について定期的に情報を共有します。

例:最新のフィッシング手法やマルウェアについての情報を定期的に提供。

ゼロトラスト導入の具体的ステップ

| ステップ | 内容 | 具体例 |

|---|---|---|

| 現状の評価 | リスクアセスメント、資産のインベントリ、セキュリティポリシーのレビュー | 内部ネットワークの侵入テスト、重要資産の特定、アクセス制御の確認 |

| ポリシーの設定 | アクセス制御ポリシー、データ保護ポリシー、継続的監視と対応ポリシー | MFAの導入、データ暗号化ポリシー、異常検出対応手順 |

| 技術的な実装 | 認証とアクセス管理の強化、ネットワークセグメンテーション、監視と対応 | MFAの全社導入、部門ごとのネットワークセグメント作成 |

| トレーニングと教育 | セキュリティ意識向上、技術的スキルの向上、継続的な教育と更新 | 定期的なセキュリティトレーニング、ツール操作ワークショップ

ゼロトラストの導入は、計画的なアプローチと継続的な取り組みが必要です。これにより、企業は強固なセキュリティ環境を構築し、サイバー攻撃や内部不正からの防御力を高めることができます。

具体的な成功事例

ゼロトラストセキュリティモデルは、様々な企業や組織によって導入され、成功を収めています。これらの実際の導入事例を通じて、ゼロトラストがどのように機能し、どのような効果をもたらすのかを理解することができます。

実際の導入事例

- Googleの「BeyondCorp」

Googleは「BeyondCorp」と呼ばれるゼロトラストモデルを採用しています。これは、従来の境界型セキュリティから脱却し、すべてのアクセスリクエストを検証するというモデルです。この取り組みにより、Googleはセキュリティを大幅に強化し、リモートワーク環境でも安全なアクセスを実現しています。

成功ポイント:

- 全社的なセキュリティ意識の向上

- 継続的なモニタリングとリアルタイム対応

- 役割ベースのアクセス制御(RBAC)の徹底

- Microsoftのゼロトラスト導入

Microsoftは、自社のセキュリティアーキテクチャにゼロトラストモデルを導入し、AzureやMicrosoft 365などのサービスでその原則を適用しています。これにより、クラウドサービスの利用が増加する中でも高いセキュリティを維持しています。

成功ポイント:

- 多要素認証(MFA)の標準化

- デバイスのコンプライアンスチェック

- インシデント対応の自動化

- 大手金融機関の導入事例

ある大手金融機関は、ゼロトラストモデルを導入することで、顧客データの保護とサイバー攻撃への耐性を強化しました。特にフィッシング攻撃や内部不正への対策が効果を発揮しています。

成功ポイント:

- リアルタイムでのトランザクションモニタリング

- 厳格なアクセス管理と認証プロセス

- セキュリティポリシーの継続的な見直し

ゼロトラストのデメリット:導入コストや運用の複雑さ

ゼロトラストモデルは、強固なセキュリティを提供する一方で、導入や運用にはいくつかの課題が伴います。特に中小企業にとっては、これらの課題が大きなハードルとなることがあります。ゼロトラストのデメリットを理解することで、導入時のリスクを適切に評価し、対策を講じることができます。

導入コストの高さ

ゼロトラストの導入には初期費用がかかります。新しいセキュリティインフラの整備や既存システムとの統合には、相応の投資が必要です。

- 初期投資

ゼロトラストの実装には、ハードウェアやソフトウェアの購入、ネットワークの再設計など、初期投資が必要です。

例:新しいファイアウォールや多要素認証(MFA)システムの導入などが挙げられます。

- 運用コスト

導入後も、システムの運用・管理には継続的なコストがかかります。セキュリティポリシーの更新や従業員のトレーニングなど、日常的な運用にも費用が発生します。

例:セキュリティソフトウェアのライセンス費用や専門知識を持つITスタッフの雇用費用などが含まれます。

- コストの削減対策

コスト削減のためには、クラウドベースのセキュリティソリューションの活用や、既存のITインフラを最大限に利用することが考えられます。

例:クラウドサービスプロバイダーが提供するゼロトラストソリューションを利用することで、初期投資を抑えつつ高度なセキュリティを実現できます。

運用の複雑さ

ゼロトラストの運用は高度な技術と専門知識を要求します。これにより、企業内部のIT部門には大きな負担がかかります。

- 高度な技術要件

ゼロトラストの運用には、複雑なセキュリティポリシーの設定や継続的な監視が必要です。これには、高度な技術力と専門知識が求められます。

例:ネットワークのマイクロセグメンテーションや行動分析の設定・管理など、専門的な作業が含まれます。

- 従業員の教育

ゼロトラストを効果的に運用するためには、従業員全体のセキュリティ意識の向上と教育が不可欠です。新しいセキュリティポリシーに対応するためのトレーニングが必要です。

例:多要素認証の利用方法やフィッシングメールの識別方法など、従業員が理解し実践する必要があります。

- 管理の複雑さ

継続的な監視とポリシーの更新が求められるため、管理の手間が増えます。特に、異常検知や対応策の実施には迅速な対応が求められます。

例:リアルタイムでの脅威検出と対応、セキュリティポリシーの定期的な見直しなどが挙げられます。

ユーザーエクスペリエンスの影響

ゼロトラストのセキュリティモデルは、従業員やユーザーにとっても影響を与えることがあります。特に、継続的な認証やアクセス制御がユーザーエクスペリエンスに影響を及ぼす可能性があります。

- 継続的な認証

ユーザーは頻繁に認証を求められるため、手間が増えることがあります。これにより、業務の効率が低下する可能性があります。

例:多要素認証や追加のセキュリティチェックが日常的に求められる場合、ユーザーはそれに対応するための時間と手間を割く必要があります。

- アクセス制御の厳格化

必要なアクセス権が制限されることで、業務遂行に支障が出る場合があります。特に、役割や状況に応じてアクセス権が変更される場合、柔軟性に欠けると感じることがあります。

例:特定のプロジェクトに必要なリソースへのアクセスが制限されると、業務の進行が遅れる可能性があります。

ゼロトラストのデメリットと対応策

| デメリット | 説明 | 対応策 |

|---|---|---|

| 導入コストの高さ | 初期投資と運用コストが高額になることがある | クラウドベースのソリューションを活用し、コストを削減する |

| 運用の複雑さ | 高度な技術と専門知識が必要で、IT部門に負担がかかる | 継続的なトレーニングと外部専門家の支援を利用する |

| ユーザーエクスペリエンスの影響 | 頻繁な認証要求や厳格なアクセス制御により、業務の効率が低下する可能性がある | ユーザーフレンドリーな認証システムを導入し、バランスを取る |

ゼロトラストのデメリットを理解し、適切な対策を講じることで、企業はその利点を最大限に活用しつつ、運用の負担を軽減することができます。これにより、セキュリティの強化と業務効率の向上を両立させることが可能です。

よくある質問:ゼロトラストの基本から中小企業の導入まで

ゼロトラストセキュリティモデルは、その革新的なアプローチと高い効果から、多くの企業で関心を集めています。しかし、実際に導入を検討する際には、多くの疑問や不安が生じることがあります。ここでは、ゼロトラストに関するよくある質問に答え、基本的な概念から中小企業での具体的な導入方法までを解説します。ゼロトラストについての理解を深め、実際の導入をスムーズに進めるための参考にしてください。

ゼロトラストと従来のセキュリティモデルの違いは何ですか?

ゼロトラストは、従来の境界型セキュリティモデルとは根本的に異なります。従来のモデルでは、企業の内部ネットワークを信頼し、外部からのアクセスを制限することでセキュリティを確保していました。しかし、ゼロトラストでは、内部・外部を問わず、すべてのアクセスリクエストを疑い、検証を行います。

- 境界型セキュリティモデル

内部ネットワークを信頼し、ファイアウォールで外部からの攻撃を防ぐ。内部のユーザーやデバイスに対しては、比較的緩やかなアクセス制御を行う。

- ゼロトラストモデル

内部・外部の区別なく、すべてのアクセスリクエストを検証。多要素認証(MFA)や継続的なモニタリングを通じて、常にアクセスの正当性を確認。

ゼロトラストはどのように企業の生産性を向上させるのですか?

ゼロトラストモデルは、セキュリティの強化と同時に、企業の生産性向上にも寄与します。以下の点で生産性が向上します:

- 安全なリモートワーク

ゼロトラストは、従業員がどこからでも安全にアクセスできる環境を提供します。これにより、リモートワークやハイブリッドワークがスムーズに行えます。

例:多要素認証と暗号化通信を用いたリモートアクセスの確保。

- アクセスの迅速化

ユーザーは必要なリソースに迅速にアクセスできるため、業務の効率が向上します。役割ベースのアクセス制御(RBAC)により、必要な権限が自動的に付与されます。

例:新しいプロジェクトメンバーが即座に必要なリソースにアクセスできる。

- インシデント対応の迅速化

セキュリティインシデントが発生した場合、迅速に対応できるため、業務への影響を最小限に抑えられます。リアルタイムの監視と自動対応が可能です。

例:異常なアクセスが検出された場合、自動的に追加認証を要求し、セッションを終了する。

中小企業でもゼロトラストを導入できますか?

中小企業でもゼロトラストを導入することは可能です。実際、多くの中小企業がゼロトラストの導入を進めています。以下のステップを踏むことで、効果的にゼロトラストを導入できます:

- 段階的な導入

すべてを一度に導入するのではなく、段階的に導入していくことが現実的です。まずは最も重要な部分からゼロトラストを適用し、徐々に範囲を広げていきます。

例:まずはリモートアクセスのセキュリティ強化から開始し、次に内部ネットワークのセグメンテーションを実施。

- クラウドサービスの活用

クラウドベースのゼロトラストソリューションを利用することで、初期投資を抑えつつ効果的なセキュリティを実現できます。クラウドサービスプロバイダーが提供するツールを活用します。

例:Microsoft AzureのゼロトラストサービスやGoogle Cloudのセキュリティツールを利用。

- 専門家の支援

専門家の支援を受けることで、ゼロトラストの導入をスムーズに進めることができます。外部のコンサルタントやセキュリティ専門家の助言を活用します。

例:セキュリティコンサルタントにより、企業に適したゼロトラスト戦略を策定。

ゼロトラストを導入するためのコストはどれくらいかかりますか?

ゼロトラストの導入コストは、企業の規模や既存のインフラストラクチャによって異なります。一般的には以下の要素がコストに影響します。

- 初期導入コスト

新しいハードウェアやソフトウェアの購入、ネットワークの再設計などにかかる費用。

例:MFAデバイスの購入やネットワーク分割のためのスイッチの導入。

- 運用コスト

継続的な運用・管理にかかる費用。セキュリティポリシーの更新や従業員のトレーニングなど。

例:セキュリティソフトウェアのライセンス費用やITスタッフの給与。

- クラウドサービスの利用

クラウドベースのセキュリティサービスを利用する場合の月額費用や使用料。

例:Microsoft Azureのセキュリティサービス使用料。

ゼロトラストの導入にはどれくらいの時間がかかりますか?

ゼロトラストの導入にかかる時間は、企業の規模や導入範囲によって異なります。一般的なステップとそれぞれにかかる時間は以下の通りです。

- 現状の評価と計画策定

リスクアセスメントや資産のインベントリ、セキュリティポリシーのレビューを行い、導入計画を策定する段階です。通常、1〜3ヶ月程度かかります。

- 技術的な実装

認証システムの導入、ネットワークのセグメンテーション、継続的な監視システムの設定などを行います。通常、3〜6ヶ月程度かかります。

- トレーニングと教育

従業員に対するトレーニングや教育プログラムの実施。これには数週間から数ヶ月かかります。

ゼロトラスト導入の時間とステップ

| ステップ | 期間 | 内容 |

|---|---|---|

| 現状の評価と計画策定 | 1〜3ヶ月 | リスクアセスメント、資産のインベントリ、セキュリティポリシーのレビュー |

| 現状の評価と計画策定 | 1〜3ヶ月 | リスクアセスメント、資産のインベントリ、セキュリティポリシーのレビュー |

| 技術的な実装 | 3〜6ヶ月 | 認証システムの導入、ネットワークセグメンテーション、監視システムの設定 |

| トレーニングと教育 | 数週間〜数ヶ月 | 従業員のトレーニング、教育プログラムの実施 |

ゼロトラストの導入は時間と労力を要しますが、その効果は非常に高く、企業のセキュリティと業務効率を大幅に向上させることができます。これらのよくある質問を参考に、ゼロトラスト導入の具体的な計画を立ててください。

セキュリティ戦略を見直し、最適な対策を

ゼロトラストセキュリティモデルは、現代のサイバーセキュリティの脅威に対する最適なアプローチとして注目されています。従来の境界型セキュリティモデルでは対処しきれない複雑で高度な攻撃に対して、ゼロトラストは内部・外部を問わずすべてのアクセスを検証し、常に監視することで高いセキュリティを実現します。

この記事では、ゼロトラストの基本概念から導入の具体的なステップ、成功事例、メリット・デメリットについて詳しく解説しました。ゼロトラストの導入は、初期コストや運用の複雑さなどの課題を伴いますが、それ以上に強力なセキュリティと業務効率の向上、リモートワーク環境での安全性の確保など、多くのメリットをもたらします。

企業がゼロトラストを導入する際には、段階的なアプローチを取り、継続的な教育とトレーニングを通じて従業員のセキュリティ意識を高めることが重要です。また、専門家の支援を受けることで、スムーズな導入と運用が可能となります。

今後、サイバーセキュリティの脅威はますます高度化し、多様化していくことが予想されます。その中で、ゼロトラストは一つの鍵となるアプローチです。企業は、ゼロトラストの原則を取り入れ、セキュリティ対策を強化することで、ビジネスの継続性と信頼性を向上させることができます。

ゼロトラストの導入を検討する際に、本記事を参考にしながら自社のセキュリティ戦略を見直し、最適な対策を講じることをお勧めします。セキュリティは技術だけでなく、企業文化や従業員の意識改革も重要な要素です。未来のセキュリティを見据え、今から取り組むべきことを実践していきましょう。

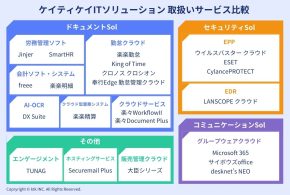

ケイティケイ株式会社は1971年の創業から培ってきた知見・経験を基に、全国の企業様のIT業務やデジタル化を支援しています。そのノウハウを生かし、初心者にも分かりやすいIT情報を発信するメディアを運営しています。最新のIT動向のキャッチ、疑問解決や業務の効率化にお役立てください!

お気軽にご相談ください